Fehlerbehebung

1. Ich habe nur eine Datei (.crt oder .cer) erhalten, die das Zertifikat für MydomainName.com enthält.

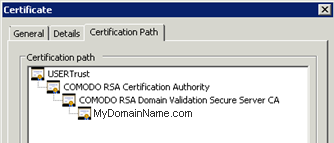

Schauen Sie sich den Pfad in den Eigenschaften des Zertifikats an. Wenn sich Ihr Zertifikat im Stammverzeichnis befindet, haben Sie kein Zwischenzertifikat. Sie müssen nur die .cer oder .crt importieren, die Sie erhalten haben.

Wenn der Pfad andere Zwischenzertifikate enthält, werden diese benötigt. Sie können diese in Ihren enthaltenen Zertifikaten exportieren und eine Datei pro Zertifikat erstellen.

Sie können jedes im Pfad aufgeführte Zertifikat exportieren und eine Datei pro Zertifikat erhalten.

Sie können jedes im Pfad aufgeführte Zertifikat exportieren und eine Datei pro Zertifikat erhalten.

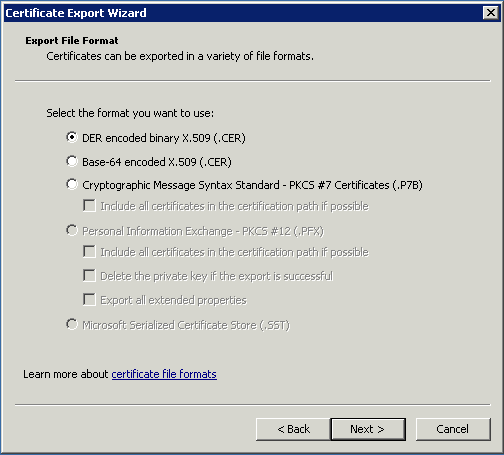

Doppelklicken Sie auf das Zertifikat, das Sie exportieren möchten. Gehen Sie dann zu Details / In Datei kopieren.

Klicken Sie auf Weiter. Die Standardwerte sind in Ordnung. Klicken Sie auf Weiter, bis Sie einen Namen angeben müssen. Bestätigen Sie Ihren Export. Das Ergebnis ist eine Datei .cer, die nur das exportierte Zertifikat enthält. Wiederholen Sie diesen Export für jede Ebene des Pfades.

Klicken Sie auf Weiter. Die Standardwerte sind in Ordnung. Klicken Sie auf Weiter, bis Sie einen Namen angeben müssen. Bestätigen Sie Ihren Export. Das Ergebnis ist eine Datei .cer, die nur das exportierte Zertifikat enthält. Wiederholen Sie diesen Export für jede Ebene des Pfades.

2. Mein privater Schlüssel ist .pem. Ich kann meinen privaten Schlüssel nicht in Portecle importieren.

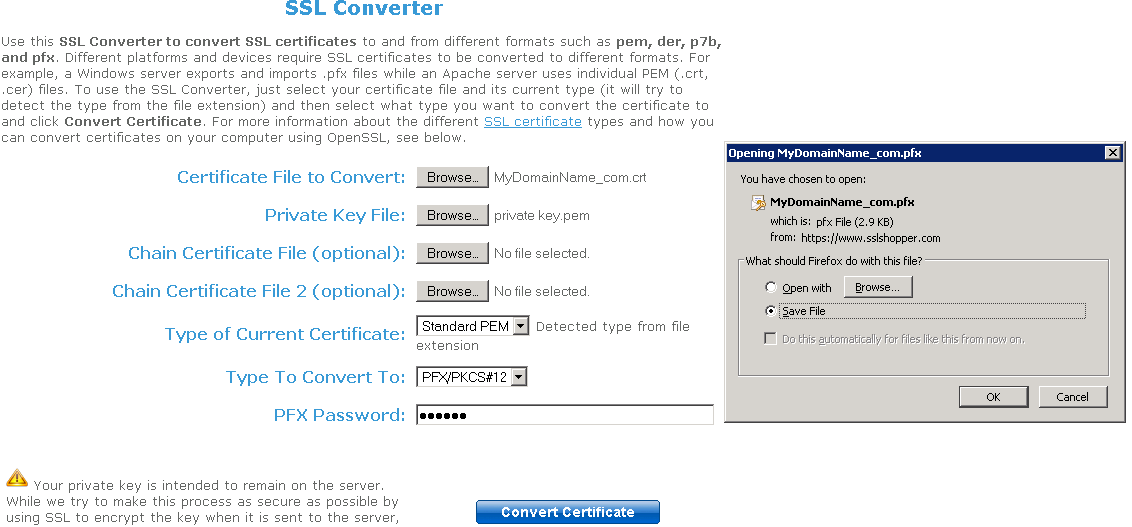

Sie können Ihre .pem in das pfx-Format mit Tools oder Online-Seiten konvertieren. Zum Beispiel auf dieser Seite: https://www.sslshopper.com/ssl-converter.html

Sie müssen Ihren privaten Schlüssel und Ihr Zertifikat (z. B. MyDomainName.com) haben.

Durchsuchen Sie, um das Zertifikat auszuwählen, das konvertiert werden soll, sowie den dazugehörigen privaten Schlüssel. Der aktuelle Zertifikatstyp ist PEM. Der Typ, in den konvertiert werden soll, ist PFX (PKCS#12). Da .pfx ein gesichertes Format ist, müssen Sie ein Passwort eingeben. Sie können wählen, was Sie möchten, aber mindestens müssen Sie es auf 'secret' setzen. Daher sollten Sie das Passwort 'secret' eingeben.

Das Ergebnis ist ein .pfx-Format, das Sie in Portecle importieren können. Wie wir im Installationsabschnitt gesehen haben, muss dieser in Portecle importierte Private Key eine CA-Antwort erhalten. Siehe Abschnitt Installation / CA-Antwort für weitere Informationen.

3. HTTPS-Fehler

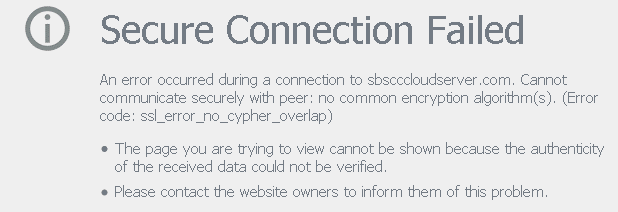

SSL-Fehler, keine Überlappungen der Chiffren.

Der private Schlüssel oder das Schlüsselpaar wurde nicht in cert.jks importiert oder ist ungültig. Andere Fehlertypen zeigen denselben Bildschirm mit einem anderen Fehlercode an. Werfen Sie einen Blick auf diesen Fehlercode. Er betrifft das Zertifikat und etwas, das damit nicht stimmt. Es liegt normalerweise daran, dass eines der Felder des Zertifikats ungültig oder leer ist. Überprüfen Sie die Eigenschaften und die Anfrage Ihres Zertifikats. Stellen Sie sicher, dass alle Felder korrekt sind. Berichten Sie im Abschnitt, wie man eine Anfrage stellt, für weitere Informationen.

Der private Schlüssel oder das Schlüsselpaar wurde nicht in cert.jks importiert oder ist ungültig. Andere Fehlertypen zeigen denselben Bildschirm mit einem anderen Fehlercode an. Werfen Sie einen Blick auf diesen Fehlercode. Er betrifft das Zertifikat und etwas, das damit nicht stimmt. Es liegt normalerweise daran, dass eines der Felder des Zertifikats ungültig oder leer ist. Überprüfen Sie die Eigenschaften und die Anfrage Ihres Zertifikats. Stellen Sie sicher, dass alle Felder korrekt sind. Berichten Sie im Abschnitt, wie man eine Anfrage stellt, für weitere Informationen.

4. Hinweis zu Terminal Service Plus und Microsoft IIS-Webserver

Bitte beziehen Sie sich auf unsere Dokumentation zur Verwendung von IIS mit Terminal Service Plus

Jedoch finden Sie hier einige wichtige Informationen zu IIS und Zertifikaten:

Wenn Sie IIS verwenden, muss das Zertifikat im Keystore cert.jks installiert werden. Dies muss auf die gleiche Weise erfolgen, als ob wir den Terminal Service Plus Web Server verwenden würden, und wie im vorherigen Kapitel beschrieben.

Binden Sie den 443 HTTPS-Port in IIS nicht, da dies der Terminal Service Plus-Webserver ist, der das HTTPS-Protokoll, das Zertifikat und dessen Verschlüsselung verarbeitet. Es muss keine Bindung am Port 443 erstellt werden. IIS darf daher nur am Port 81 gebunden sein.

Wir sind frei, das IIS Request Tool zu verwenden, um den privaten Schlüssel und die CA-Anfrage zu erstellen. Es ist einfach, den privaten Schlüssel aus IIS (IIS/Standardseite/Zertifikate) im .pfx-Format zu exportieren und ihn wie im vorherigen Kapitel beschrieben in cert.jks zu importieren.