Zertifikate und Zertifizierungsprozess

1. Zertifizierungsprozess

Die Zertifikate werden von den Zertifizierungsstellen (CA) bereitgestellt. Dies ist ein 3-Schritte-Prozess.

a. Die Erstellung eines Schlüsselpaares oder eines privaten Schlüssels in standardmäßigen RSA 2048 Bit. Dieser Schlüssel wird verwendet, um eine CA-Anfrage basierend darauf zu generieren.

b. Die CA-Anfrage, die generiert wird, wird an die CA übermittelt. Sie enthält alle notwendigen Informationen, damit der Anbieter ein Zertifikat ausstellen kann (Ländercode mit 2 Buchstaben, vollständiger Name des Bundesstaates oder der Provinz, Ortsname, Name der Organisation z.B. Unternehmen, Name der Organisationseinheit z.B. Abteilung, gültige E-Mail-Adresse und Common Name (CN) z.B. MyDomainName.com).

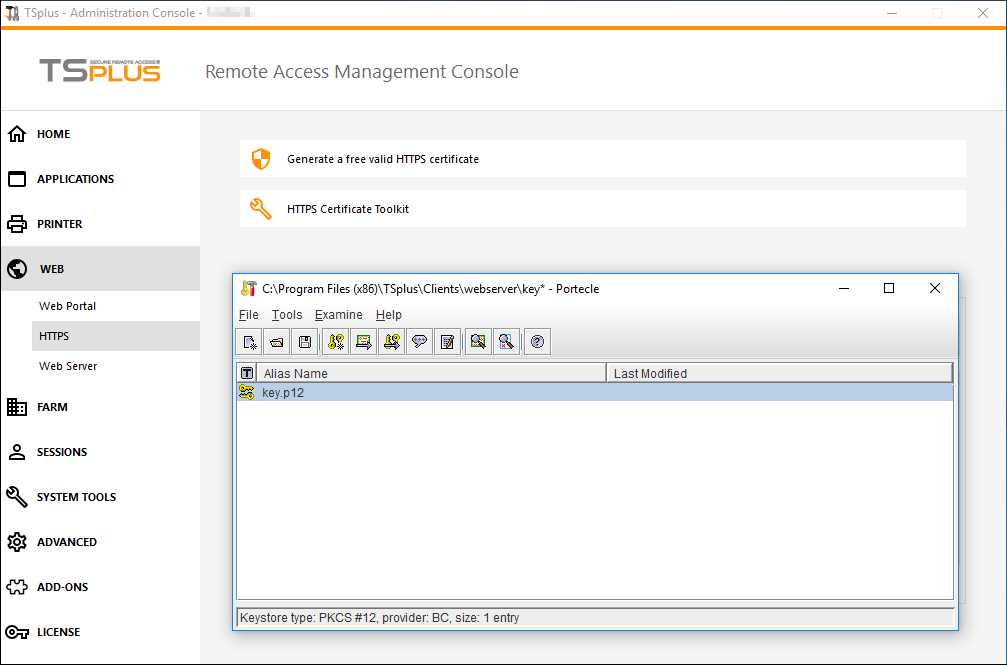

c. Die Zertifizierungsstelle überprüft die Informationen, die Sie übermittelt haben, und gibt das Zertifikat sowie gegebenenfalls auch die erforderlichen Zwischenzertifikate zurück, um auf Ihr Zertifikat zuzugreifen. Das Zertifikat enthält auch die CA-Antwort (den validierten privaten Schlüssel). Sobald Sie das Zertifikat, die CA-Antwort, das Schlüsselpaar (privater Schlüssel) und die Zwischenzertifikate haben, müssen sie im Schlüsselbund importiert werden, der von Terminal Service Plus verwaltet wird.

2. Die Zertifikate

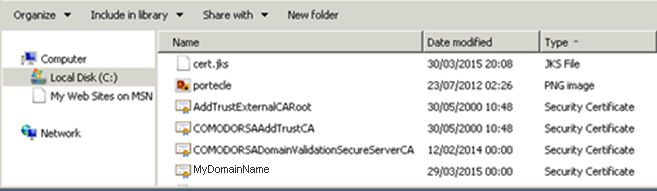

Die Lieferung enthält normalerweise mehrere Dateien. Jede Datei ist ein Zertifikat. Wie bereits erwähnt, stellt die Behörde das Zertifikat Ihres Domainnamens und die Zwischenzertifikate aus, die erforderlich sind, um auf Ihr Zertifikat zuzugreifen.

Das gängige Format für Dateien ist .cer oder .crt. Diese Erweiterungen werden vom Betriebssystem erkannt, das das Zertifikatssymbol zuordnet.

In unserem obigen Beispiel haben wir 4 Dateien (.crt) erhalten. Die erste, zweite und dritte sind Zwischenzertifikate (CARoot, TrustCA, DomainValidationCA). Das vierte ist unser Zertifikat, das unseren Domainnamen MyDomainName.crt zertifiziert. Sie müssen alle zusammen installiert werden.

In unserem obigen Beispiel haben wir 4 Dateien (.crt) erhalten. Die erste, zweite und dritte sind Zwischenzertifikate (CARoot, TrustCA, DomainValidationCA). Das vierte ist unser Zertifikat, das unseren Domainnamen MyDomainName.crt zertifiziert. Sie müssen alle zusammen installiert werden.

Um ein besseres Verständnis dafür zu bekommen, wie man vorgehen kann, lassen Sie uns die Zertifikate untersuchen.

3. Eigenschaften von Zertifikaten

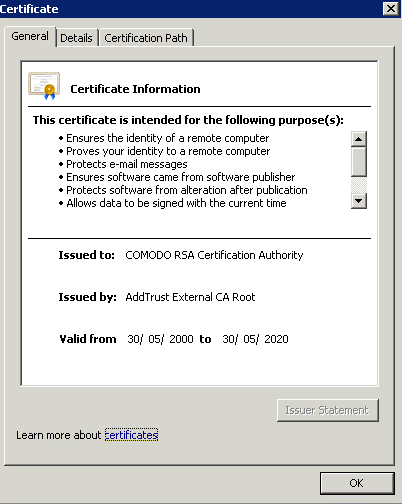

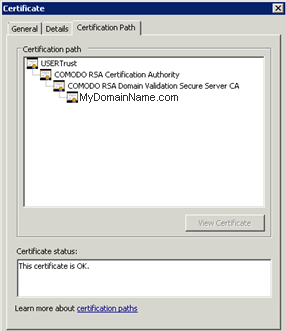

Die Eigenschaften des Zertifikats CA Root zeigen seinen Pfad. Jedes Zertifikat hat einen Pfad vom Root zum Zertifikat Ihres Domainnamens.

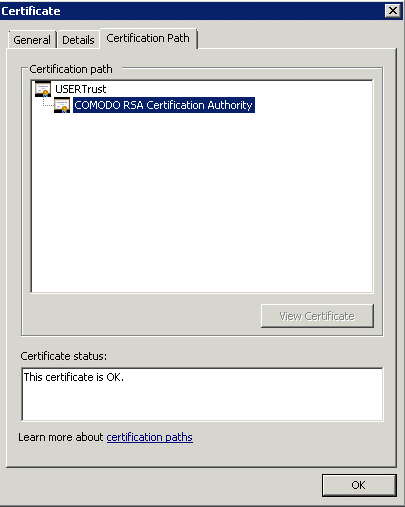

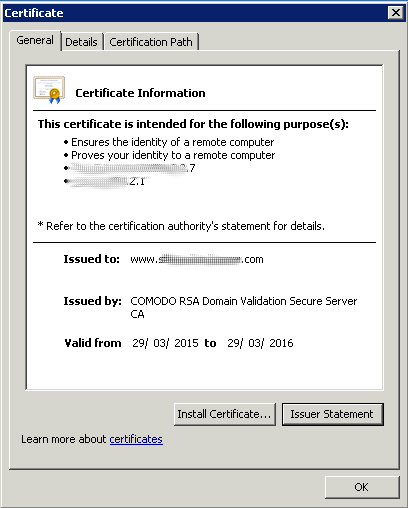

Die Eigenschaften unseres Zertifikats zeigen alle allgemeinen Informationen über das Zertifikat (Zwecke, Adressen, ausgestellt an CN), ausgestellt von und Gültigkeit. Wichtig zu beachten ist der Zertifizierungspfad. Er umfasst den gesamten Pfad, der erforderlich ist, um auf unser Zertifikat zuzugreifen. Es werden alle Zwischenzertifikate angezeigt, die in unserem enthalten sind.

Die Eigenschaften unseres Zertifikats zeigen alle allgemeinen Informationen über das Zertifikat (Zwecke, Adressen, ausgestellt an CN), ausgestellt von und Gültigkeit. Wichtig zu beachten ist der Zertifizierungspfad. Er umfasst den gesamten Pfad, der erforderlich ist, um auf unser Zertifikat zuzugreifen. Es werden alle Zwischenzertifikate angezeigt, die in unserem enthalten sind.

Dies ist ein einfacher Prozess. Sie müssen diesen gesamten Zertifizierungspfad importieren, plus das Schlüsselpaar in der Terminal Service Plus Schlüsseldatei.

Verwenden Sie den Windows-Zertifikatsmanager, um das Schlüsselpaar und alle Zertifikate in den Windows-Schlüsselbund zu importieren, wie im Abschnitt Zertifikate und Zertifizierungsprozess beschrieben (machen Sie das Schlüsselpaar beim Import exportierbar!) und exportieren Sie dann dieses Schlüssel zurück aus dem Windows-Schlüsselbund, indem Sie die Option „Alle Zertifikate im Zertifizierungspfad einbeziehen, wenn möglich“ aktivieren. Wählen Sie als Format beispielsweise *.p12. Erstellen Sie nun einen neuen Schlüsselbund im JKS-Format in Portecle und gehen Sie zu Werkzeuge > Schlüsselpaare importieren und importieren Sie diese *.p12-Datei.

### 4. Wichtiger Hinweis zum Schlüsselpaar (Privater Schlüssel)

### 4. Wichtiger Hinweis zum Schlüsselpaar (Privater Schlüssel)

Der Schlüssel-Paar ist der RSA 2048 Bit Schlüssel, der für die CA-Anfrage des Zertifikats generiert wurde. Er wurde entweder im Portecle-Add-On, das wir bereitstellen, oder mit einem anderen verfügbaren Generator wie openssl, IIS, Online-Seiten oder Anwendungen des CA-Anbieters generiert.

Sie müssen diesen privaten Schlüssel aufbewahren. Er ist entweder im ungesicherten flachen Dateiformat .pem oder im gesicherten Format .p12 oder .pfx. Der generierte private Schlüssel ist erforderlich, um die Zertifikate korrekt zu erstellen.