상호 SSL 인증 활성화

상호 인증이란 무엇인가요?

많은 사람들이 추가 보안을 기대하고 있으며 상호 인증은 이미 Terminal Service Plus에서 지원됩니다. 일반적으로 은행이나 정부 기관에서 구현됩니다.

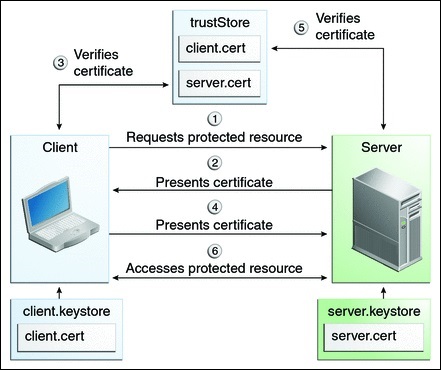

그것이 무엇인지 이해하기 위해, 우리는 표준 SSL 프로세스와 비교할 수 있습니다. 여기서 사용자의 웹 브라우저가 SSL 연결을 허용하는지 확인하기 위해 추가 검사를 추가합니다. 서버 측 SSL 인증서가 무엇인지 알고 있습니다. 이 인증서가 웹 브라우저에 가져와져서 이 특정 웹 브라우저가 연결을 생성하는 데 신뢰할 수 있도록 한다고 상상해 보십시오. 통신의 첫 번째 단계에서 웹 브라우저는 클라이언트 역할을 하고 두 번째 단계에서는 그 반대입니다. 결국 클라이언트 웹 브라우저와 웹 서버 양쪽 모두 권한을 수락하고 연결을 시작할 수 있습니다.

보다 완전한 정의: 상호 SSL 인증 또는 인증서 기반 상호 인증은 두 당사자가 제공된 디지털 인증서를 검증하여 서로를 인증하는 것을 의미하며, 이를 통해 양 당사자는 서로의 신원을 확신할 수 있습니다. 기술 용어로는 클라이언트(웹 브라우저 또는 클라이언트 애플리케이션)가 서버(웹사이트 또는 서버 애플리케이션)에 자신을 인증하고, 그 서버 또한 신뢰할 수 있는 인증 기관(CA)에서 발급한 공개 키 인증서/디지털 인증서를 검증하여 클라이언트에게 자신을 인증하는 것을 의미합니다. 인증이 디지털 인증서에 의존하기 때문에 Verisign 또는 Microsoft Certificate Server와 같은 인증 기관은 상호 인증 프로세스의 중요한 부분입니다.

TSplus에서 활성화하기

TSplus 내장 웹 서버는 상호 인증을 설정할 수 있게 해줍니다.상호 인증을 활성화하려면 이 프로세스를 따르십시오:

최신 Java Development Kit (JDK)를 설치해야 합니다. 이는 다음에서 사용할 수 있습니다. http://java.com > 다운로드 > JDK.

- 다음 파일을 Notepad로 생성하고 편집하십시오: C:\Program Files (x86)\TSplus\Clients\webserver\settings.bin

이 3줄을 추가하세요:

disable_http_only=true disable_print_polling=true force_mutual_auth_on_https=true

- cert.jks 제거

"C:\Program Files (x86)\TSplus\Clients\webserver"에서 cert.jks 파일을 볼 수 있습니다. 이를 "C:\Program Files (x86)\TSplus\Clients"에 복사하십시오. "C:\Program Files (x86)\TSplus\Clients\webserver\cert.jks"를 제거하십시오.

- 배치 파일 만들기

‘C:\Program Files (x86)\TSplus\Clients’에 배치 파일을 생성합니다. 예를 들어 “createcertuser.bat”와 같은 설정으로 생성합니다.

@rem 다음 줄의 주석을 제거하면 새로 self signed cert.jks를 생성할 수 있습니다. @rem keytool -genkey -v -alias jwts -keyalg RSA -validity 3650 -keystore cert.jks -storepass secret -keypass secret -dname “CN=localhost, OU=my_ou, O=my_org, L=my_city, ST=my_state, C=MY” @keytool -genkey -v -alias AliasUser1 -keyalg RSA -storetype PKCS12 -keystore forBrowserUser1.p12 -dname “CN=some_name, OU=some_ou, O=some_org, L=Paris, ST=FR, C=FR” -storepass mypassword -keypass mypassword @keytool -export -alias AliasUser1 -keystore forBrowserUser1.p12 -storetype PKCS12 -storepass mypassword -rfc -file forCertUser1.cer @keytool -alias AliasCertUser2 -import -v -file forCertUser1.cer -keystore cert.jks -storepass secret @del forCertUser1.cer

이 작업은 브라우저의 키 쌍을 생성한 후 웹 브라우저에서 "cert.jks"로 인증서 키 쌍을 자동으로 가져옵니다.

- 새로 생성된 수정된 “cert.jks”를 복원합니다.

“C:\Program Files (x86)\TSplus\Clients\cert.jks”를 “C:\Program Files (x86)\TSplus\Clients\webserver”로 복사한 후 웹 서버를 재시작하십시오.

- 인증서 가져오기 및 테스트

제공된 배치 예제는 테스트 파일 “BrowserUser1.p12”를 생성했어야 합니다. HTTPS 주소를 열면 보안 메시지가 표시되고 웹 서버 페이지에 접근할 수 없습니다. Chrome 또는 IE를 사용하면 이 ‘BrowserUser1.p12’ 파일을 클릭하여 Windows 기본 키 저장소에 인증서를 가져올 수 있습니다. FireFox를 사용하면 설정으로 가서 인증서 폴더 아래에 이 “BrowserUser1.p12” 파일을 가져와야 합니다.

올바르게 가져오면 HTTPS 주소에 접근할 수 있습니다.

관리자는 각 사용자에 대해 별도의 키 쌍 파일을 생성할 수 있습니다.

예를 들어:

forBrowserUser1.p12 forBrowserUser2.p12 forBrowserUser3.p12

그는 이 인증서를 cert.jks로 내보낼 수 있습니다. 한 사용자의 접근을 비활성화하려면 "cert.jks"에서 이 사용자를 삭제하기만 하면 됩니다. 그렇게 하면 사용자는 권한을 잃게 되고 더 이상 웹 서버에 접근할 수 없습니다.

이 상호 인증은 HTTPS 연결에만 영향을 미치며, HTTP 연결은 명령줄로 금지됩니다: settings.bin>disable_http_only=true