문제 해결

1. MydomainName.com 인증서가 포함된 파일(.crt 또는 cer) 하나만 받았습니다.

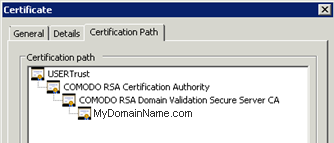

인증서 속성에서 경로를 확인하십시오. 인증서가 루트에 있는 경우 중간 인증서가 없습니다. 받은 .cer 또는 .crt 파일만 가져와야 합니다.

경로에 다른 중간 인증서가 포함되어 있으면 필요합니다. 귀하의 인증서를 포함하여 이러한 인증서를 내보내고 인증서별로 파일을 생성할 수 있습니다.

각 경로에 나열된 인증서를 내보내고 인증서당 하나의 파일을 받을 수 있습니다.

각 경로에 나열된 인증서를 내보내고 인증서당 하나의 파일을 받을 수 있습니다.

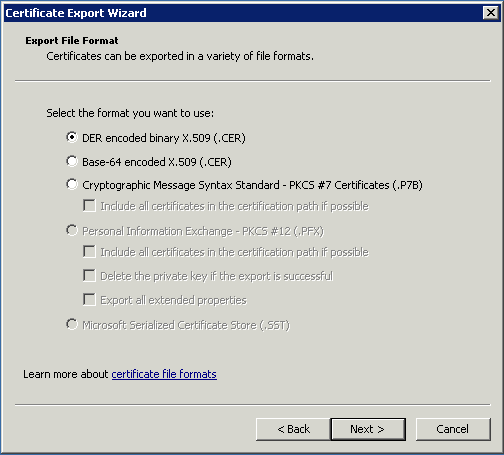

내보내고 싶은 인증서를 두 번 클릭하세요. 그런 다음 세부정보 / 파일로 복사로 이동하세요.

다음 클릭. 기본값은 괜찮습니다. 이름을 입력해야 할 때까지 다음을 클릭합니다. 내보내기를 확인하십시오. 결과는 내보낸 인증서만 포함된 .cer 파일입니다. 경로의 각 수준에 대해 이 내보내기를 반복하십시오.

다음 클릭. 기본값은 괜찮습니다. 이름을 입력해야 할 때까지 다음을 클릭합니다. 내보내기를 확인하십시오. 결과는 내보낸 인증서만 포함된 .cer 파일입니다. 경로의 각 수준에 대해 이 내보내기를 반복하십시오.

2. 내 개인 키는 .pem입니다. Portecle에 내 개인 키를 가져올 수 없습니다.

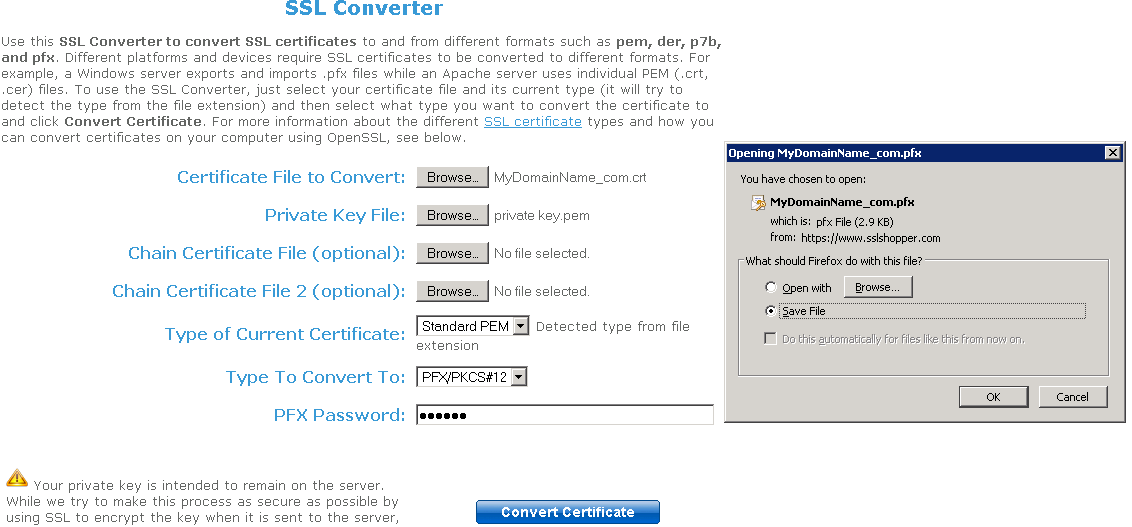

당신은 도구나 온라인 사이트를 사용하여 .pem 파일을 pfx 형식으로 변환할 수 있습니다. 예를 들어, 이 사이트에서: https://www.sslshopper.com/ssl-converter.html

개인 키와 인증서(예: MyDomainName.com)를 보유해야 합니다.

인증서를 선택하고 함께 사용할 개인 키를 선택하십시오. 현재 인증서 유형은 PEM입니다. 변환할 유형은 PFX (PKCS#12)입니다. .pfx는 보안 형식이므로 비밀번호를 입력해야 합니다. 원하는 것을 선택할 수 있지만 최소한 'secret'으로 설정해야 합니다. 따라서 비밀번호 'secret'을 입력해야 합니다.

결과는 Portecle에서 가져올 수 있는 .pfx 형식입니다. 설치 섹션에서 보았듯이, Portecle에 가져온 이 개인 키는 CA 응답을 받아야 합니다. 추가 정보는 설치 / CA 응답 섹션을 참조하십시오.

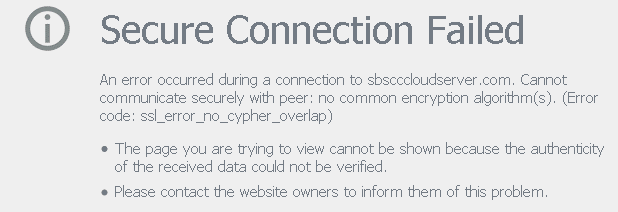

3. HTTPS 오류

SSL 오류: 암호가 겹치지 않습니다.

개인 키 또는 키 쌍이 cert.jks에 가져오지 않았거나 유효하지 않습니다. 다른 오류 유형은 다른 오류 코드와 함께 동일한 화면을 표시합니다. 이 코드 오류를 살펴보세요. 이는 인증서와 관련된 문제입니다. 일반적으로 인증서의 필드 중 하나가 유효하지 않거나 비어 있기 때문입니다. 인증서 속성과 요청을 확인하세요. 모든 필드가 올바른지 확인하십시오. 요청 방법에 대한 자세한 정보는 섹션을 참조하십시오.

개인 키 또는 키 쌍이 cert.jks에 가져오지 않았거나 유효하지 않습니다. 다른 오류 유형은 다른 오류 코드와 함께 동일한 화면을 표시합니다. 이 코드 오류를 살펴보세요. 이는 인증서와 관련된 문제입니다. 일반적으로 인증서의 필드 중 하나가 유효하지 않거나 비어 있기 때문입니다. 인증서 속성과 요청을 확인하세요. 모든 필드가 올바른지 확인하십시오. 요청 방법에 대한 자세한 정보는 섹션을 참조하십시오.

4. Terminal Service Plus 및 Microsoft IIS 웹 서버에 대한 공지

참조해 주십시오 IIS와 Terminal Service Plus 사용에 대한 문서

그러나 IIS와 인증서에 대한 중요한 정보가 있습니다:

IIS를 사용할 때 인증서는 keystore cert.jks에 설치해야 합니다. 이는 Terminal Service Plus Web Server를 사용할 때와 동일한 방식으로 수행해야 하며, 이전 장에서 설명한 대로입니다.

443 HTTPS 포트를 IIS에 바인딩하지 마십시오. 이는 HTTPS 프로토콜, 인증서 및 암호화를 처리하는 Terminal Service Plus 웹 서버입니다. 포트 443에 바인딩을 생성할 필요가 없습니다. 따라서 IIS는 포트 81만 바인딩되어 있어야 합니다.

IIS 요청 도구를 사용하여 개인 키와 CA 요청을 생성하는 것은 자유롭습니다. .pfx 형식으로 IIS(기본 사이트/인증서)에서 개인 키를 내보내고 이전 장에서 설명한 대로 cert.jks에 가져오는 것은 간단합니다.