인증서 및 인증 프로세스

1. 인증 프로세스

인증서는 인증 기관(CA)에서 발급됩니다. 이는 3단계 프로세스입니다.

a. 표준 RSA 2048 비트에서 키 쌍 또는 개인 키를 생성합니다. 이 키는 이를 기반으로 CA 요청을 생성하는 데 사용됩니다.

b. 생성된 CA 요청은 CA로 전송됩니다. 이는 제공자가 인증서를 제공하기 위해 필요한 모든 정보를 포함합니다(국가 이름 2자리 코드, 주 또는 지방 전체 이름, 지역 이름, 조직 이름 예: 회사, 조직 단위 이름 예: 섹션, 유효한 이메일 주소 및 공통 이름(CN) 예: MyDomainName.com).

c. 인증 기관은 귀하가 전송한 정보를 확인하고 인증서를 반환하며, 궁극적으로 귀하의 인증서에 접근하는 데 필요한 중간 인증서도 반환합니다. 인증서에는 CA 응답(검증된 개인 키)도 포함되어 있습니다. 인증서, CA 응답, 키 쌍(개인 키) 및 중간 인증서를 보유하게 되면, 이들은 Terminal Service Plus에서 관리하는 키 저장소에 가져와야 합니다.

2. 인증서

전달에는 일반적으로 여러 파일이 포함됩니다. 각 파일은 인증서입니다. 이전에 언급한 바와 같이, 기관은 귀하의 도메인 이름 인증서와 귀하의 인증서에 접근하는 데 필수적인 중간 인증서를 제공합니다.

일반적인 형식 파일은 .cer 또는 .crt입니다. 이러한 확장자는 인증서 아이콘과 연결된 OS에서 인식됩니다.

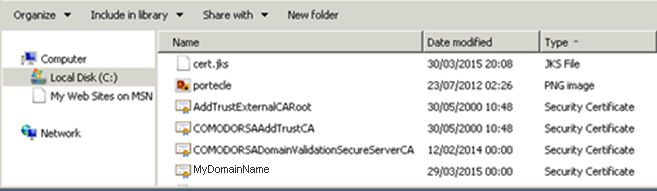

위의 예에서 우리는 4개의 파일(.crt)을 받았습니다. 첫 번째, 두 번째 및 세 번째는 중간 인증서(CARoot, TrustCA, DomainValidationCA)입니다. 네 번째는 우리의 도메인 이름 MyDomainName.crt를 인증하는 인증서입니다. 이들은 모두 함께 설치되어야 합니다.

위의 예에서 우리는 4개의 파일(.crt)을 받았습니다. 첫 번째, 두 번째 및 세 번째는 중간 인증서(CARoot, TrustCA, DomainValidationCA)입니다. 네 번째는 우리의 도메인 이름 MyDomainName.crt를 인증하는 인증서입니다. 이들은 모두 함께 설치되어야 합니다.

절차를 이해하기 위해 인증서를 살펴보겠습니다.

3. 인증서 속성

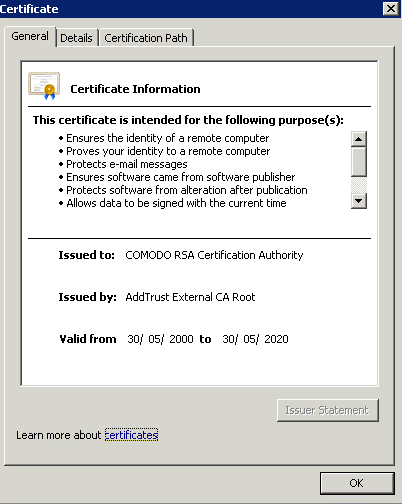

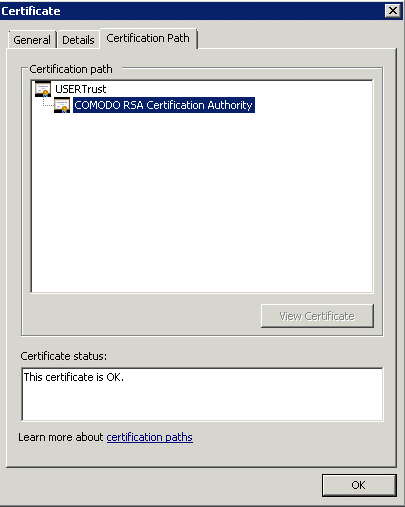

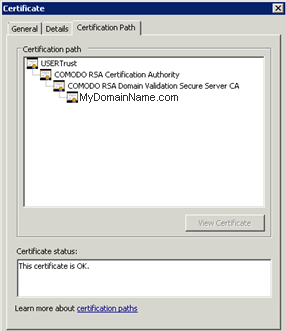

인증서 CA 루트의 속성은 경로를 보여줍니다. 각 인증서는 루트에서 도메인 이름의 인증서까지의 경로를 가지고 있습니다.

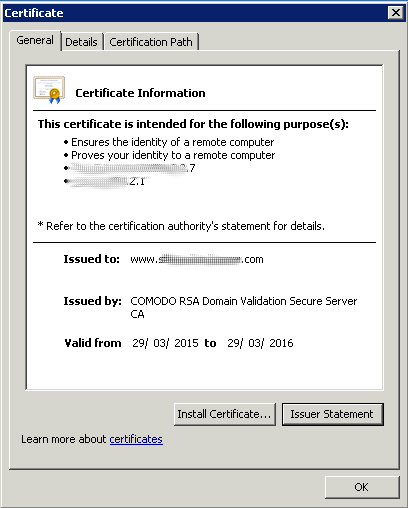

우리 인증서의 속성은 인증서에 대한 모든 일반 정보를 보여줍니다(목적, 주소, 발급 대상 CN), 발급자 및 유효성. 중요한 점은 인증 경로입니다. 이는 우리 인증서에 접근하는 데 필요한 전체 경로를 포함합니다. 우리 인증서에 포함된 모든 중간 인증서를 표시합니다.

우리 인증서의 속성은 인증서에 대한 모든 일반 정보를 보여줍니다(목적, 주소, 발급 대상 CN), 발급자 및 유효성. 중요한 점은 인증 경로입니다. 이는 우리 인증서에 접근하는 데 필요한 전체 경로를 포함합니다. 우리 인증서에 포함된 모든 중간 인증서를 표시합니다.

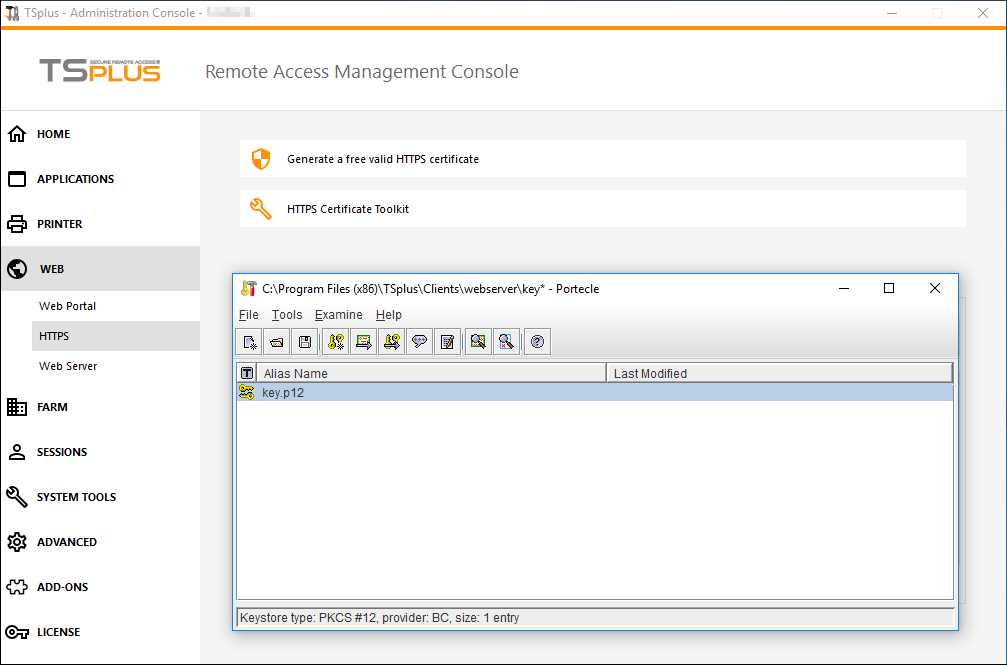

이것은 간단한 과정입니다. 이 전체 인증 경로와 함께 Terminal Service Plus 키 저장소 파일의 키 쌍을 가져와야 합니다.

Windows 인증서 관리자를 사용하여 키 쌍과 모든 인증서를 Windows 키 저장소에 가져옵니다. 인증서 및 인증 프로세스에 설명된 대로 키 쌍을 가져올 때 내보낼 수 있도록 설정하세요! 그런 다음 "가능한 경우 인증 경로에 있는 모든 인증서를 포함" 옵션을 선택하여 Windows 키 저장소에서 해당 키를 다시 내보냅니다. 형식으로는 예를 들어 *.p12를 선택하세요. 이제 Portecle에서 JKS 형식의 새 키 저장소를 만들고 도구 > 키 쌍 가져오기로 이동하여 해당 *.p12 파일을 가져옵니다.

### 4. 키 쌍(개인 키)에 대한 중요 공지

### 4. 키 쌍(개인 키)에 대한 중요 공지

키 쌍은 인증서의 CA 요청을 위해 생성된 RSA 2048 비트 키입니다. 이는 우리가 제공하는 Portecle 애드온에서 생성되었거나 openssl, IIS, 온라인 사이트 또는 CA 제공자의 애플리케이션과 같은 다른 사용 가능한 생성기를 통해 생성되었습니다.

이 개인 키를 반드시 보관해야 합니다. 이는 평문 파일 텍스트 형식의 보안이 없는 .pem 파일이거나 보안 형식인 .p12 또는 .pfx 파일입니다. 생성된 개인 키는 인증서를 올바르게 생성하는 데 필수적입니다.