Dépannage

1. J'ai reçu un seul fichier (.crt ou cer) qui contient le certificat MydomainName.com.

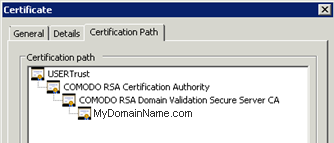

Regardez le chemin dans les propriétés du certificat. Si votre certificat est à la racine, alors vous n'avez pas de certificat intermédiaire. Vous devez uniquement importer le .cer ou crt que vous avez reçu.

Si le chemin contient d'autres certificats intermédiaires, alors ils seront nécessaires. Vous pouvez exporter ces certificats inclus dans les vôtres et créer un fichier par certificat.

Vous pouvez exporter chaque certificat répertorié dans le chemin et obtenir un fichier par certificat.

Vous pouvez exporter chaque certificat répertorié dans le chemin et obtenir un fichier par certificat.

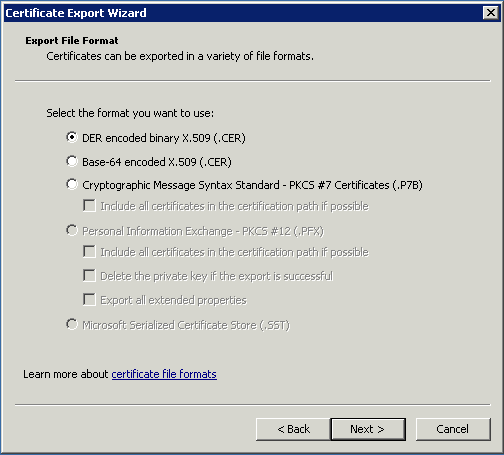

Double-cliquez sur le certificat que vous souhaitez exporter. Ensuite, allez dans Détails / Copier dans un fichier.

Cliquez sur suivant. Les valeurs par défaut sont correctes. Cliquez sur suivant jusqu'à ce que vous deviez donner un nom. Confirmez votre exportation. Le résultat est un fichier .cer contenant uniquement le certificat exporté. Répétez cette exportation pour chaque niveau du chemin.

Cliquez sur suivant. Les valeurs par défaut sont correctes. Cliquez sur suivant jusqu'à ce que vous deviez donner un nom. Confirmez votre exportation. Le résultat est un fichier .cer contenant uniquement le certificat exporté. Répétez cette exportation pour chaque niveau du chemin.

2. Ma clé privée est .pem. Je ne peux pas importer ma clé privée dans Portecle.

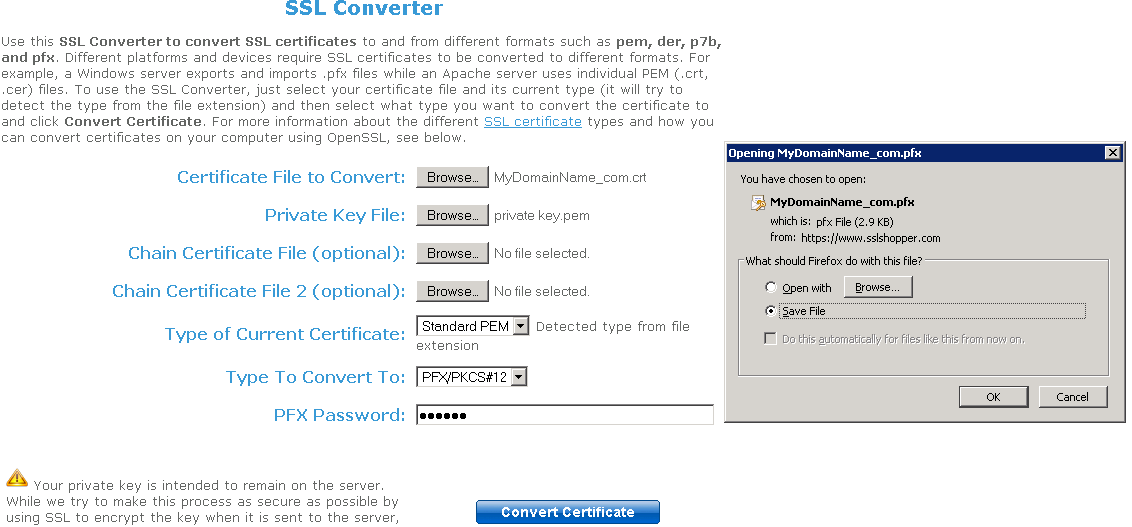

Vous pouvez convertir votre .pem en format pfx avec des outils ou des sites en ligne. Par exemple, sur ce site : https://www.sslshopper.com/ssl-converter.html

Vous devez avoir votre clé privée et votre certificat (par exemple, MyDomainName.com)

Parcourez pour sélectionner le certificat à convertir et la clé privée qui l'accompagne. Le type de certificat actuel est PEM. Le type à convertir est PFX (PKCS#12). Comme .pfx est un format sécurisé, vous devez entrer un mot de passe. Vous pouvez choisir ce que vous voulez, mais, au minimum, vous devrez le définir sur 'secret'. Vous devez donc entrer le mot de passe 'secret'.

Le résultat est un format .pfx que vous pourrez importer dans Portecle. Comme nous l'avons vu dans la section d'installation, cette clé privée importée dans Portecle doit recevoir une réponse CA. Voir la section Installation / réponse CA pour plus d'informations.

3. Erreurs HTTPS

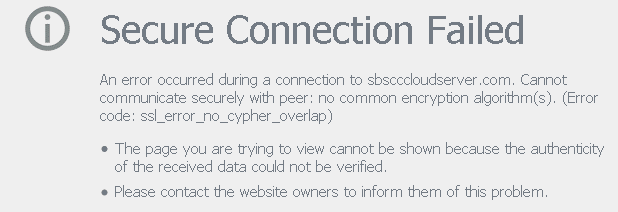

Erreur SSL : aucun chevauchement de chiffre.

La clé privée ou la paire de clés n'a pas été importée dans cert.jks ou est invalide. D'autres types d'erreurs affichent le même écran avec un autre code d'erreur. Jetez un œil à ce code d'erreur. Il concerne le certificat et quelque chose à son sujet qui ne va pas. C'est généralement parce qu'un des champs du certificat n'est pas valide ou est vide. Vérifiez les propriétés de votre certificat et la demande. Assurez-vous que tous les champs sont corrects. Consultez la section sur la façon de faire une demande pour plus d'informations.

La clé privée ou la paire de clés n'a pas été importée dans cert.jks ou est invalide. D'autres types d'erreurs affichent le même écran avec un autre code d'erreur. Jetez un œil à ce code d'erreur. Il concerne le certificat et quelque chose à son sujet qui ne va pas. C'est généralement parce qu'un des champs du certificat n'est pas valide ou est vide. Vérifiez les propriétés de votre certificat et la demande. Assurez-vous que tous les champs sont corrects. Consultez la section sur la façon de faire une demande pour plus d'informations.

4. Avis concernant Terminal Service Plus et le serveur web Microsoft IIS

Veuillez vous référer à notre documentation sur l'utilisation d'IIS avec Terminal Service Plus

Cependant, voici quelques informations importantes sur IIS et les certificats :

Lorsque vous utilisez IIS, le certificat doit être installé dans le keystore cert.jks. Cela doit être fait de la même manière que si nous utilisions le serveur Web Terminal Service Plus, et comme décrit dans le chapitre précédent.

Ne liez pas le port 443 HTTPS dans IIS, car c'est le serveur Web Terminal Service Plus qui gère le protocole HTTPS, le certificat et son cryptage. Aucun lien ne doit être créé sur le port 443. Ainsi, IIS ne doit avoir que le port 81 lié.

Nous sommes libres d'utiliser l'outil de demande IIS pour créer la clé privée et la demande CA. Il est simple d'exporter la clé privée depuis IIS (IIS/site par défaut/certificats) au format .pfx et de l'importer dans cert.jks comme décrit dans le chapitre précédent.

Retour à HTTPS, SSL et résumé du tutoriel sur les certificats