证书和认证过程

1. 认证过程

证书由证书颁发机构(CA)提供。这是一个三步过程。

生成标准RSA 2048位的密钥对或私钥。此密钥将用于基于它生成CA请求。

b. 生成的 CA 请求被传输到 CA。它包含所有必要的信息,以便提供者交付证书(国家名称 2 字母代码、州或省全名、地方名称、组织名称,例如公司、组织单位名称,例如部门、有效的电子邮件地址和通用名称(CN),例如 MyDomainName.com)。

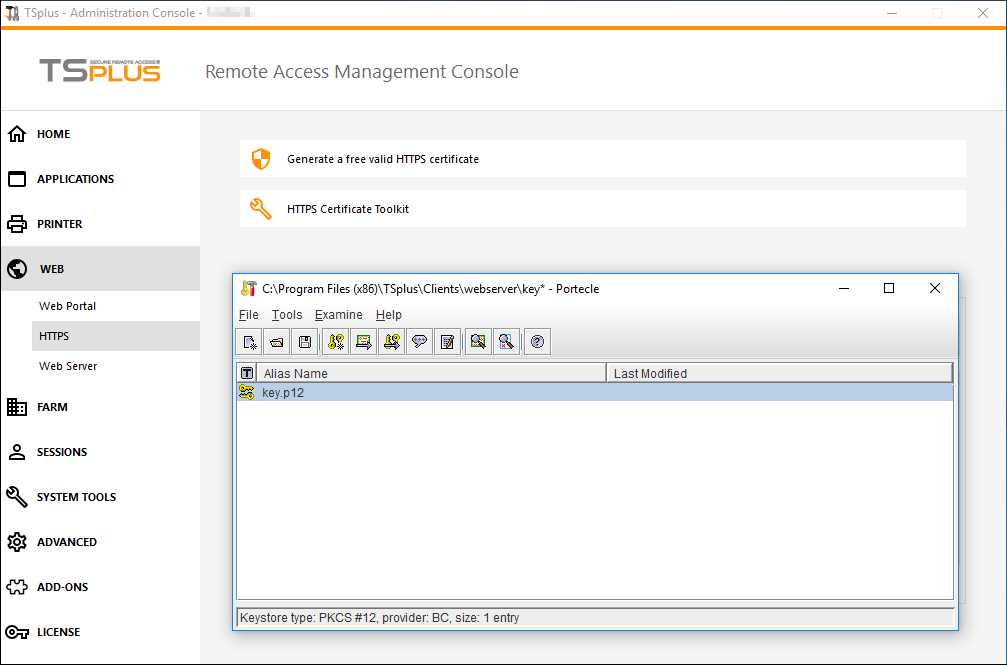

证书颁发机构验证您传输的信息并返回证书,最终还会返回访问您证书所需的中间证书。证书还包含CA回复(经过验证的私钥)。一旦您拥有证书、CA回复、其密钥对(私钥)和中间证书,它们必须导入由Terminal Service Plus管理的密钥存储中。

2. 证书

交付通常包含多个文件。每个文件都是一个证书。如前所述,授权机构提供您的域名证书和访问您的证书所必需的中间证书。

常见的格式文件是 .cer 或 .crt。这些扩展名被操作系统识别,操作系统将证书图标与之关联。

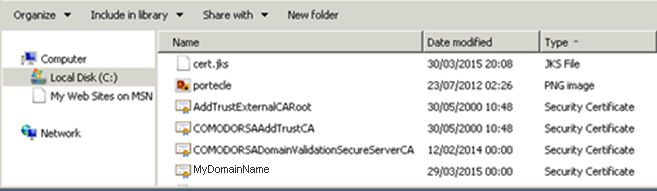

在我们上面的例子中,我们收到了 4 个文件(.crt)。第一个、第二个和第三个是中间证书(CARoot、TrustCA、DomainValidationCA)。第四个是我们的证书,证明我们的域名 MyDomainName.crt。它们都必须一起安装。

在我们上面的例子中,我们收到了 4 个文件(.crt)。第一个、第二个和第三个是中间证书(CARoot、TrustCA、DomainValidationCA)。第四个是我们的证书,证明我们的域名 MyDomainName.crt。它们都必须一起安装。

为了更好地理解如何进行,让我们来检查一下证书。

3. 证书属性

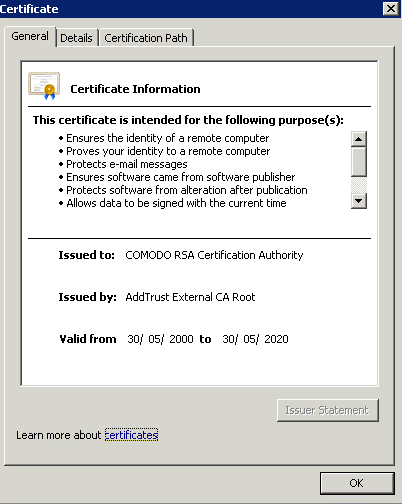

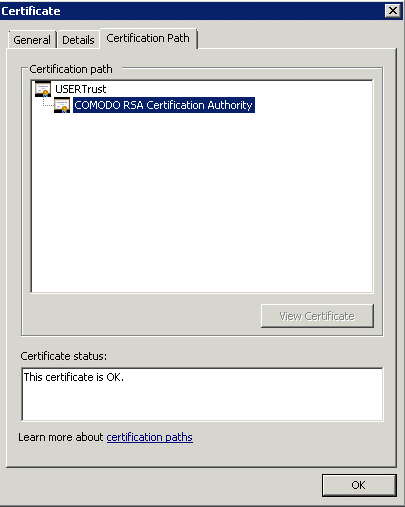

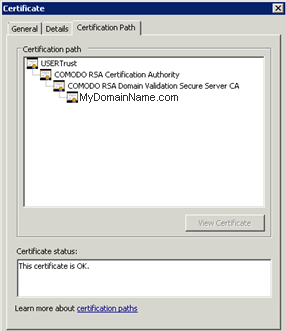

证书 CA 根的属性显示其路径。每个证书都有一个从根到您域名证书的路径。

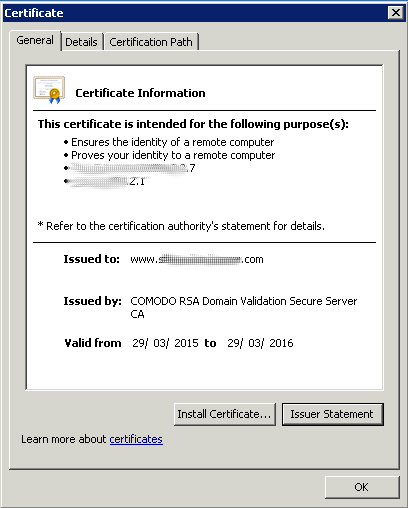

我们的证书属性显示了有关证书的所有一般信息(用途、地址、颁发给的CN)、颁发者和有效性。重要的是要注意认证路径。它包括访问我们证书所需的整个路径。它显示了包含在我们证书中的所有中间证书。

我们的证书属性显示了有关证书的所有一般信息(用途、地址、颁发给的CN)、颁发者和有效性。重要的是要注意认证路径。它包括访问我们证书所需的整个路径。它显示了包含在我们证书中的所有中间证书。

这是一个简单的过程。您必须导入整个证书路径,以及在Terminal Service Plus密钥存储文件中的密钥对。

使用 Windows 证书管理器将密钥对和所有证书导入 Windows 密钥库,如证书和认证过程所述(导入时使密钥对可导出!),然后通过勾选“如果可能,包含认证路径中的所有证书”选项从 Windows 密钥库中导出该密钥。格式选择例如 *.p12 现在在 Portecle 中创建一个新的 JKS 格式的密钥库,然后转到工具 > 导入密钥对并导入该 *.p12 文件。

### 4. 关于密钥对(私钥)的重要通知

### 4. 关于密钥对(私钥)的重要通知

密钥对是为证书的 CA 请求生成的 RSA 2048 位密钥。它是在我们提供的 Portecle 附加组件中生成的,或者使用其他可用的生成器,如 openssl、IIS、在线网站或 CA 提供商的应用程序。

您必须保留此私钥。它可以是未加密的平面文件文本格式 .pem,或安全格式 .p12 或 .pfx。生成的私钥是正确生成证书的必要条件。